如何让老板能访问员工的电脑,而员工却不能访问老板的电脑

温馨提示:这篇文章已超过1163天没有更新,请注意相关的内容是否还可用!

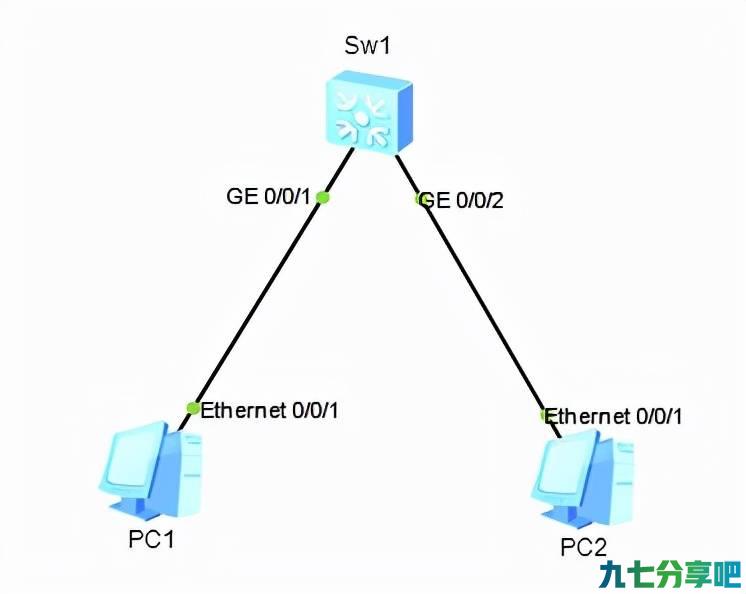

网络一向不只是能通就好,很多场景里面,都会有特殊的需求,比如说,有时候需要配置VLAN之间TCP的单向访问——在下图中,要求只允许PC1主动与PC2建立TCP连接,而不允许PC2主动发起与PC1的TCP连接。

针对客户的要求,打算配置高级ACL和基于ACL的流分类,通过限制ICMP和TCP连接的方式实现PC1到PC2的单向访问。

实际上的网络架构当然不可能这么简单,本文只为展示TCP单向发起通讯的配置方法,所以其他因素暂不考虑,也就暂时不需要引入其他的设备了。

配置步骤如下:

- 配置VLAN参数

<HUAWEI> system-view

[HUAWEI] sysname Sw1

[Sw1] vlan batch 10 20 # 创建VLAN10和VLAN20

[Sw1] interface vlanif 10

[Sw1-Vlanif10] ip address 10.1.1.1 24

[Sw1-Vlanif10] quit

[Sw1] interface vlanif 20

[Sw1-Vlanif20] ip address 10.1.2.1 24

[Sw1-Vlanif20] quit

2、配置物理接口

[Sw1] interface gigabitethernet 0/0/1

[Sw1-GigabitEthernet0/0/1] port link-type trunk

[Sw1-GigabitEthernet0/0/1] port trunk allow-pass vlan 10

[Sw1-GigabitEthernet0/0/1] quit

[Sw1] interface gigabitethernet 0/0/2

[Sw1-GigabitEthernet0/0/2] port link-type trunk

[Sw1-GigabitEthernet0/0/2] port trunk allow-pass vlan 20

[Sw1-GigabitEthernet0/0/2] quit

3、配置高级ACL

[Sw1] acl 3001

[Sw1-acl-adv-3001] rule permit tcp source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255 tcp-flag syn ack

[Sw1-acl-adv-3001] rule deny tcp source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255 tcp-flag syn

[Sw1-acl-adv-3001] rule deny icmp source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255 icmp-type echo

[Sw1-acl-adv-3001] quit

- 配置匹配于高级ACL的流分类

[Sw1] traffic classifier c1

[Sw1-classifier-c1] if-match acl 3001

[Sw1-classifier-c1] quit

- 配置流行为

[Sw1] traffic behavior b1

[Sw1-behavior-b1] permit

[Sw1-behavior-b1] quit

- 配置流策略,将流分类与流行为关联

[Sw1] traffic policy p1

[Sw1-trafficpolicy-p1] classifier c1 behavior b1

[Sw1-trafficpolicy-p1] quit

- 在接口下应用流策略

[Sw1] interface gigabitethernet 0/0/2

[Sw1-GigabitEthernet0/0/2] traffic-policy p1 inbound

[Sw1-GigabitEthernet0/0/2] quit

最后提醒一下,不要在模拟器里面实验这个配置,因为完全没有效果,此时,如果把流行为修改为deny,那就双向都不通了,可能是模拟器的BUG,也可能是我水平问题,就算是用traffic-filter vlan 20 inbound acl 3001也还是不行。

谁能在模拟器里面配置成VLAN单向通讯的,还请不吝赐教,谢谢。

九七分享吧所有文章来源于网络收集整理,如有侵权请联系QQ2387153712删除,如果这篇文章对你有帮助或者还不错的请给小编点个小赞(◠‿◠),小编每天整理文章不容易(ಥ_ಥ)!!!

还没有评论,来说两句吧...